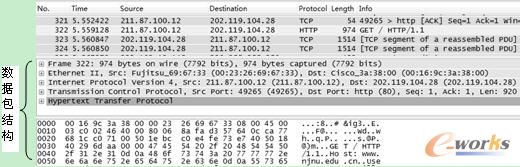

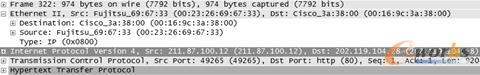

图1-8 Wireshark截取的数据包

Frame 322/Ethernet II:网络接口层(实体层)。

Internet Protocol:网络层。

Transmission Control Protocol:传输层。

Hypertext Transfer Protocol:应用层。

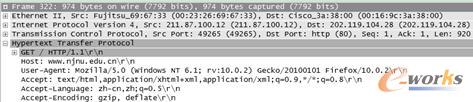

接下来继续分析每层的内容及用途。首先看应用层,把应用层的结构展开可看到整个应用层的数据内容,如图1-9所示。从数据内容中可以看到,客户端使用HTTP1.1中的GET方法,去获取Web服务器根目录的HTML文档。

图1-9 应用层数据内容

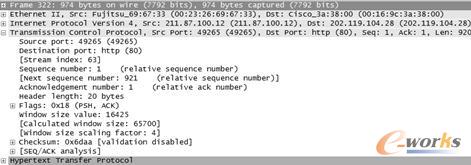

接下来要选择一种数据传输方法,将这些数据正确地传输到目的地,因为HTTP的数据包是不允许有任何一个包丢失的,所以选用TCP来传输这个数据包,而这个数据包随即被加上一个TCP包头,以表明这个数据包是要使用TCP来传输的。图1-10是TCP层的数据内容,称为TCP包头,从TCP包头中可以看到两个很重要的内容:“Source port:49265(49265)”及“Destination port:http(80)”,这两个字段表示发送端计算机使用TCP端口49265连接到目的计算机的TCP端口80。

图1-10 TCP层数据内容

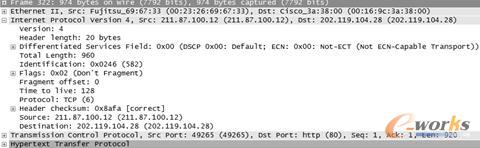

在选择好数据传输方法后,接下来需要对数据包进行定位操作,而这个定位操作在IP层中完成。图1-11是IP包头的数据内容,其中最重要的是“Source:211.87.100.12 (211.87.100.12)”及“Destination:202.119.104.28 (202.119.104.28)”这两个字段,它们表示这个数据包是由211.87.100.12这台计算机所发送出来的,而接收端的计算机地址是202.119.104.28。

不过,由于IP是一个逻辑概念,而数据在网络上是以光电信号来传输的,因此,还需要在数据包上标明“实体层”的地址。以太网中实体层的地址是网卡地址,即MAC(Media Access Control Address)地址,如图1-12所示。在实体层,数据包被加上MAC地址,图中“Source: Fujitsu_69:67:33(00:23:26:69:67:33)”以及“Destination: Cisco_3a:38:00 (00:16:9c:3a:38:00)”括号中的即为MAC地址,它们分别代表该数据包是由笔者的笔记本网卡发送出来的,以及发送到Cisco交换机的网卡。有了这些完整的机制之后,就可以在网络上正常传输数据包了。

图1-11 IP包头内容

图1-12 以太网数据包包头内容

从上面的分析可知,包嗅探工具Wireshark可以捕获数据包并能够清晰展示其中的内容,如果在这样一种工具的基础上再增加相应的判别规则对数据包进行允许通过、丢弃等处理,就可对网络通信进行基本的安全管理了,当然,这样的工具必须成为网络通信的唯一通道。这种工具就是本书介绍的网络安全防护设备——防火墙。

ICP经营许可证:鄂B2-20080078

(于2003年首获许可证:鄂B2-20030029)

鄂公网安备:420100003343号

© 2002-2025 武汉制信科技有限公司 版权所有

投诉举报电话:027-87592219